Per installare i driver grafici nVidia ION VGA GeForce 9400M, sul piccolo portatile compaq mini 311c seguite questa procedura:

mettete i driver nouveau in blacklist.

sudo nano /etc/modprobe.d/blacklist.conf

blacklist nouveau

riavviamo il pc, entriamo in modalità testuale stoppando gdm, cliccate in successione i tre tasti ctrl+alt+f1, inserite il vostro nome utente e password killate gdm scrivendo da terminale:

sudo /etc/init.d/gdm3 stop

per installare i driver nvidia scrivete:

sudo apt-get install nvidia-glx nvidia-settings linux-headers-`uname -r`sudo /etc/init.d/gdm3 stop

per installare i driver nvidia scrivete:

sudo apt-get install -f

creiamo il file xorg.conf.

sudo Xorg -configure

mettiamo il file xorg.conf.new dentro la cartella /etc/X11/ cambiando il nome in xorg.conf

sudo mv xorg.conf.new /etc/X11/xorg.conf

aprite il nuovo file appena creato ed inseriamo la dicitura nvidia nella sezione driver video.

sudo nano /etc/X11/xorg.conf

Section "ServerLayout"

Identifier "X.org Configured"

Screen 0 "Screen0" 0 0

InputDevice "Mouse0" "CorePointer"

InputDevice "Keyboard0" "CoreKeyboard"

EndSection

Section "Files"

ModulePath "/usr/lib/xorg/modules"

FontPath "/usr/share/fonts/X11/misc"

FontPath "/usr/share/fonts/X11/cyrillic"

FontPath "/usr/share/fonts/X11/100dpi/:unscaled"

FontPath "/usr/share/fonts/X11/75dpi/:unscaled"

FontPath "/usr/share/fonts/X11/Type1"

FontPath "/usr/share/fonts/X11/100dpi"

FontPath "/usr/share/fonts/X11/75dpi"

FontPath "/var/lib/defoma/x-ttcidfont-conf.d/dirs/TrueType"

FontPath "built-ins"

EndSection

Section "Module"

Load "glx"

Load "dbe"

Load "dri"

Load "extmod"

Load "dri2"

Load "record"

EndSection

Section "InputDevice"

Identifier "Keyboard0"

Driver "kbd"

EndSection

Section "InputDevice"

Identifier "Mouse0"

Driver "mouse"

Option "Protocol" "auto"

Option "Device" "/dev/input/mice"

Option "ZAxisMapping" "4 5 6 7"

EndSection

Section "Monitor"

Identifier "Monitor0"

VendorName "Monitor Vendor"

ModelName "Monitor Model"

EndSection

Section "Device"

### Available Driver options are:-

### Values: : integer,

###

### [arg]: arg optional

#Option "SWcursor" # [

#Option "HWcursor" # [

#Option "NoAccel" # [

#Option "ShadowFB" # [

#Option "VideoKey" #

Identifier "Card0"

Driver "nvidia"

VendorName "nVidia Corporation"

BoardName "ION VGA [GeForce 9400M]"

BusID "PCI:2:0:0"

EndSection

Section "Screen"

Identifier "Screen0"

Device "Card0"

Monitor "Monitor0"

SubSection "Display"

Viewport 0 0

Depth 1

EndSubSection

SubSection "Display"

Viewport 0 0

Depth 4

EndSubSection

SubSection "Display"

Viewport 0 0

Depth 8

EndSubSection

SubSection "Display"

Viewport 0 0

Depth 15

EndSubSection

SubSection "Display"

Viewport 0 0

Depth 16

EndSubSection

SubSection "Display"

Viewport 0 0

Depth 24

EndSubSection

EndSection

riavviate il pc al prossimo riavvio avrete i driver nvidia perfettamente configurati ed attivati.

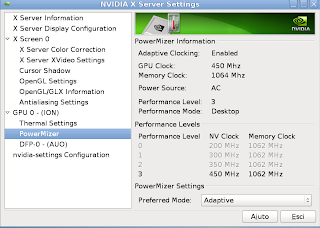

per selezionare la velocità della gpu sempre settata alla massima frequenza inserite questa riga:

Option "RegistryDwords" "PowerMizerEnable=0x1; PerfLevelSrc=0x2222; PowerMizerDefault=0x4; PowerMizerDefaultAC$

nella sezione device.